1/2025. (I. 31.) SZTFH rendelet

1/2025. (I. 31.) SZTFH rendelet

a kiberbiztonsági audit lefolytatásának rendjéről és a kiberbiztonsági audit legmagasabb díjáról

[1] Kiemelten fontos a nemzet biztonsága érdekében a fenyegetések és kockázatok elleni védekezés, amely magában foglalja a személyek, eszközök, információk és infrastruktúrák védelmét. Mindez egyben jelenti a fizikai biztonságot – így különösen az épületek, berendezések védelmét – és az információbiztonságot, ideértve az adatok védelmét.

[2] A hálózatba kapcsolt digitális eszközöknek, rendszereknek a fizikai és virtuális térben történő egyidejű használata az élet mindennapi részévé vált. A hálózatok sérülékenységére kockázatot jelentő, a kibertérben felmerülő – ma már a világ bármely pontjáról érkező – kiberfenyegetések folyamatosan növekvő száma miatt a kiberbiztonsági szabályozás célja a kibertámadások megelőzése és a már bekövetkezett incidensek hatásainak csökkentése.

[3] A nemzetgazdaság biztonságos működése érdekében kiemelten fontos az elektronikus információs rendszerek fenyegetéseinek mérséklése és a kulcsfontosságú ágazatokban a szolgáltatások folyamatosságának biztosítása.

[4] A globális védekezés szükségességét felismerve alkotta meg az Európai Unió az Unió egész területén egységesen magas szintű kiberbiztonságot biztosító intézkedésekről, valamint a 910/2014/EU rendelet és az (EU) 2018/1972 irányelv módosításáról és az (EU) 2016/1148 irányelv hatályon kívül helyezéséről (NIS 2 irányelv) szóló, 2022. december 14-i (EU) 2022/2555 európai parlamenti és tanácsi irányelvet, amely egy egységes védelmi háló kialakítását célozza meg, biztosítva a gazdaság működéséhez szükséges szervezetek magas szintű védelmét.

[5] A Szabályozott Tevékenységek Felügyeleti Hatósága elnöke rendeletének célja a fenti célkitűzésekkel összhangban a kiberbiztonsági követelmények teljesülésének vizsgálatára irányuló kiberbiztonsági audit alapvető szabályainak lefektetése, valamint a kiberbiztonsági audit rendeletben korlátozott díjának meghatározása. A kiberbiztonsági audit célja, hogy egy független auditor vizsgálja meg azt, hogy az audittal érintett szervezetek elektronikus információs rendszerei mennyire ellenállóak a kiberbiztonsági fenyegetésekkel szemben.

[6] A hazai gazdaságban a vállalkozások alkotják a gazdasági struktúra gerincét. A rendelet megalkotását megelőzően a Szabályozott Tevékenységek Felügyeleti Hatósága és a Magyar Kereskedelmi és Iparkamara több alkalommal is egyeztetett annak érdekében, hogy a rendelet hatálya alá tartozó cégek kiberbiztonságra fordított adminisztrációs terhei és költségei mérsékeltek maradjanak.

[7] A kiberbiztonság ugyanakkor nemcsak az adatok védelmét szolgálja, hanem hozzájárul a vállalatok pénzügyi stabilitásához, és hosszú távon megerősítheti a vállalatok versenyképességét is, hiszen egy erős kiberbiztonsági rendszer növeli az ügyfelek bizalmát, és védelmet nyújt a potenciális károkkal szemben.

[8] A cselekvő állam részeként a Szabályozott Tevékenységek Felügyeleti Hatóságának célja, hogy a megfelelő kiberbiztonsági intézkedések biztosítsák az adatok bizalmasságát, sértetlenségét és rendelkezésre állását, ami hozzájárul Magyarország és az Európai Unió biztonságához, ellenálló képességének és versenyképességének növeléséhez.

[9] A Magyarország kiberbiztonságáról szóló 2024. évi LXIX. törvény 81. § (6) bekezdés c) pontjában kapott felhatalmazás alapján, a Szabályozott Tevékenységek Felügyeleti Hatóságáról szóló 2021. évi XXXII. törvény 13. § n) és q) pontjában meghatározott feladatkörömben eljárva a következőket rendelem el:

1. § (1) A Magyarország kiberbiztonságáról szóló 2024. évi LXIX. törvény (a továbbiakban: Kiberbiztonsági tv.) 16. § (1) bekezdése szerinti kiberbiztonsági auditot (a továbbiakban: kiberbiztonsági audit) a kiberbiztonsági audit végrehajtására jogosult auditorok nyilvántartásáról és az auditorral szemben támasztott követelményekről szóló SZTFH rendelet alapján nyilvántartásba vett auditor végezhet.

(2) A kiberbiztonsági audit során az auditor ellenőrzi

a) a Kiberbiztonsági tv. 1. § (1) bekezdés b) pontja szerinti azon szervezet, amely egyúttal a Kiberbiztonsági tv. 2. és 3. melléklete szerinti szervezet is, valamint a Kiberbiztonsági tv. 1. § (1) bekezdés d) pontja és – a kis- és középvállalkozásokról, fejlődésük támogatásáról szóló törvény szerinti mikrovállalkozás kivételével – a Kiberbiztonsági tv. 1. § (1) bekezdés e) pontja szerinti szervezet (a továbbiakban együtt: szervezet) valamennyi elektronikus információs rendszerének biztonsági osztályba sorolása, valamint

b) a szervezet – auditor által kijelölt – elektronikus információs rendszerei biztonsági osztályának megfelelő, a biztonsági osztályba sorolás követelményeiről, valamint az egyes biztonsági osztályok esetében alkalmazandó konkrét védelmi intézkedésekről szóló 7/2024. (VI. 24.) MK rendelet (a továbbiakban: MKr.) szerinti védelmi intézkedések alkalmazását, és felméri a védelmi intézkedések

megfelelőségét bizonyítékok begyűjtésére és az azok objektív kiértékelésére irányuló módszeres, független és dokumentált eljárás lefolytatásával.

(3) A kiberbiztonsági audit kiterjed

a) a kockázatmenedzsment keretrendszer és a biztonsági osztályba sorolás,

b) az elektronikus információs rendszerekhez kapcsolódó, a szervezet elektronikus információs rendszereinek védelmével összefüggő dokumentumok − ideértve a szervezet belső szabályozó eszközeit, szerződéseket −, illetve eljárások,

c) az elektronikus információs rendszerekben alkalmazott hardver, szoftver vagy firmware elemekben megvalósított funkciók, kezelésükre vonatkozó bizonyítékok, a kihelyezett (irányított) infokommunikációs szolgáltatást nyújtó szolgáltatóval szembeni elvárások,

d) az elektronikus információs rendszerek védelmét támogató folyamatokban részt vevő valamennyi természetes személy ilyen irányú tevékenysége,

e) az elektronikus információs rendszerek védelme tekintetében a személyi feltételek és az ehhez kapcsolódó munkaköri felelősségek, valamint

f) a szervezet által meghatározott eljárások gyakorlati megvalósulása

vizsgálatára.

2. § (1) A kiberbiztonsági auditot

a) „alap” biztonsági osztályba sorolt elektronikus információs rendszer esetén „alap”, „jelentős” vagy „magas” biztonsági osztályra,

b) „jelentős” biztonsági osztályba sorolt elektronikus információs rendszer esetén „jelentős” vagy „magas” biztonsági osztályra,

c) „magas” biztonsági osztályba sorolt elektronikus információs rendszer esetén „magas” biztonsági osztályra

nyilvántartásba vett auditor végezheti.

(2) A kiberbiztonsági audit során az MKr. szerinti védelmi intézkedések vizsgálatának módszereként

a) a dokumentumvizsgálat,

b) az interjú,

c) a teszt vagy

d) a Kiberbiztonsági tv. 22. § (1) bekezdése szerinti vizsgálati tevékenységek

alkalmazhatóak.

(3) A kiberbiztonsági auditban közreműködő vizsgáló laboratórium jogosult a (2) bekezdésben felsorolt vizsgálati módszereket alkalmazni.

3. § (1) Az 1. § (2) bekezdés b) pontja szerinti vizsgálat kiterjed a szervezet

a) „alap” biztonsági osztályba sorolt elektronikus információs rendszereinek legalább 40%-ára, de ha van, legalább egy „alap”,

b) „jelentős” biztonsági osztályba sorolt elektronikus információs rendszereinek legalább 60%-ára, de ha van, legalább egy „jelentős”,

c) „magas” biztonsági osztályba sorolt elektronikus információs rendszereinek legalább 70%-ára, de ha van, legalább egy „magas”

elektronikus információs rendszerére.

(2) Az 1. § (2) bekezdés b) pontja szerinti vizsgálatnak a szervezet összes elektronikus információs rendszerének legalább 50%-ára ki kell terjednie.

(3) A kiberbiztonsági audit elvégzésére vonatkozó megállapodás (a továbbiakban: megállapodás) megkötése céljából a szervezet az elektronikus információs rendszereinek biztonsági osztályba sorolását tartalmazó 1. melléklet szerinti nyilvántartást, valamint a kitöltött, a szervezetre vonatkozó 2. melléklet szerinti kérdőívet az auditor rendelkezésére bocsátja. A 2. melléklet szerinti kérdőívhez tartozó kitöltési útmutatót a Szabályozott Tevékenységek Felügyeleti Hatósága (a továbbiakban: Hatóság) honlapján közzéteszi.

(4) A szervezet az auditor részére átadja a korábban lefolytatott kiberbiztonsági audit eredményét, valamint az annak során keletkezett bizonyítékokat, az elektronikus információs rendszerekre és eszközökre, szervezetre nemzetközi egyezmények vagy nemzetközi szabványok alapján, illetve az ezeken alapuló hazai követelmények vagy ajánlások alapján kiadott biztonsági tanúsítványokat, illetve a független, képesített ellenőr által készített ellenőri jelentéseket.

(5) Az auditor a (3) és (4) bekezdés szerinti adatok alapján, az (1) és (2) bekezdés alkalmazásával jelöli ki az 1. § (2) bekezdés b) pontja szerinti vizsgálattal érintett elektronikus információs rendszereket.

(6) Ha a szervezetnél már végeztek kiberbiztonsági auditot, akkor a kijelölésnél az auditornak figyelembe kell vennie a korábban lefolytatott kiberbiztonsági auditot, és az (5) bekezdés szerinti kijelölést úgy kell elvégeznie, hogy az a korábban lefolytatott kiberbiztonsági audittal együttesen kiterjedjen

a) az „alap” biztonsági osztályba sorolt elektronikus információs rendszerek legalább 70%-ára és

b) az összes „jelentős” vagy „magas” biztonsági osztályba sorolt elektronikus információs rendszerre.

(7) A korábban lefolytatott kiberbiztonsági auditot követően létrehozott, valamint a korábban lefolytatott kiberbiztonsági audit eredményeként „nem felel meg” értékelést kapott elektronikus információs rendszereket az auditornak az 1. § (2) bekezdés b) pontja szerinti vizsgálatra ki kell jelölnie.

4. § (1) A kiberbiztonsági audit – általános forgalmi adó nélkül számított – legmagasabb díját a 3. melléklet tartalmazza.

(2) A szervezet a megállapodásban meghatározza azokat a kapcsolattartó személyeket, akik a kiberbiztonsági audit során gondoskodnak a 2. § (2) bekezdés a) pontja szerinti dokumentumvizsgálathoz szükséges dokumentumok auditor részére történő rendelkezésre bocsátásáról, valamint biztosítják a 2. § (2) bekezdés b)–d) pontja szerinti vizsgálatok elvégzésének feltételeit.

(3) Az auditor meghatározza a kiberbiztonsági audit lefolytatásának ütemezését, ennek keretében rész- és véghatáridőt határozhat meg a Kiberbiztonsági tv.-ben a kiberbiztonsági audit elvégzésére meghatározott határidőkre figyelemmel.

(4) A szervezet által a kiberbiztonsági audit során átadott dokumentumok, az audit eljárás és eredménytermékeinek nyelve a magyar, amitől a felek a megállapodásban eltérhetnek.

5. § (1) A kiberbiztonsági audit megkezdése előtt az auditor auditálási tervet készít, amely tartalmazza

a) a kiberbiztonsági audit lefolytatásában részt vevő személyek megnevezését,

b) „jelentős” vagy „magas” biztonsági osztályba sorolt elektronikus információs rendszerre kiterjedő audit esetén a közreműködő vizsgáló laboratóriumot és a vizsgáló laboratórium által a kiberbiztonsági audit során elvégzendő tevékenységek körét,

c) a szervezet által átadott, a 4. melléklet szerinti eltérések és helyettesítő védelmi intézkedések nyilvántartását,

d) az 1. § (2) bekezdés b) pontja szerinti vizsgálatra kijelölt elektronikus információs rendszerek megnevezését,

e) az auditálási folyamatban azoknak az eljárásoknak a meghatározását, amelyekben az szervezet aktív közreműködése szükséges, megjelölve a közreműködés módját, valamint

f) az auditálási folyamat tervezett ütemezését.

(2) Az auditálási tervet az auditor a szervezet részére átadja.

(3) Az auditor jogosult a kiberbiztonsági audit során minden, a szervezet és elektronikus információs rendszerei biztonságával kapcsolatba hozható dokumentum megismerésére.

(4) Az elektronikus információs rendszerek biztonságáért felelős személy a kiberbiztonsági audit során az auditor által meghatározott módon – helyszínen, illetve távolról – biztosítja és végigköveti a kiberbiztonsági audit folyamatát.

(5) A kiberbiztonsági audit során az auditor az 5. melléklet szerinti auditori módszertan alapján jár el.

(6) Az 1. § (2) bekezdés b) pontja szerinti vizsgálat során az MKr. szerinti egyes követelménycsoportok esetében alkalmazandó vizsgálati módszereket, valamint a követelménycsoportok kiberbiztonsági audit eljárás szempontjából lényeges jellemzőit a 6. melléklet tartalmazza. Az MKr. szerinti követelménycsoportok esetében vizsgálandó, a követelményben megfogalmazott biztonsági cél teljesülését biztosító elemi követelményeket a 7. melléklet tartalmazza.

(7) A kiberbiztonsági audit lezárásakor az auditor a kiberbiztonsági audit során keletkezett bizonyítékokat és az audit eredményét tartalmazó, a 8. melléklet szerinti tartalommal összeállított magyar nyelvű auditjelentést legalább fokozott biztonságú elektronikus aláírással vagy bélyegzővel ellátott, nyomtatható formátumban megküldi a vizsgált szervezetnek.

(8) Az auditor a (7) bekezdés szerinti auditjelentést, valamint annak a Hatóság által a honlapján meghatározott, gépi feldolgozást biztosító specifikáció szerinti változatát haladéktalanul, de legkésőbb az auditjelentés kiállítását követő 7 napon belül megküldi a Hatóság részére.

(9) Az auditor a kiberbiztonsági auditjelentés mellékleteként auditigazolást állít ki, amely tartalmazza

a) a kiállító auditor megnevezését, székhelyének címét és a Hatóság általi nyilvántartásba vételekor kapott azonosító számát,

b) a szervezet megnevezését és székhelyének címét,

c) az auditigazolás kiállításának dátumát,

d) a vizsgált elektronikus információs rendszerek számát,

e) a szervezet ellenálló-képességi indexének az 5. melléklet 2.3.2. pontjában foglalt táblázat C oszlopa szerinti szövegszerű értékelését.

6. § (1) Az auditor részére a szervezet által átadott információk, adatok, dokumentumok magas szintű védelmét az auditor adminisztratív, fizikai, illetve logikai eszközökkel biztosítja.

(2) Az auditor a vizsgálati eredményeket és az azokhoz tartozó bizonyítékokat kizárólag a vizsgált szervezet és a Hatóság részére adhatja át.

(3) A szervezet az auditor által átadott bizonyítékokat a kiberbiztonsági audit lezárásának időpontjától számított 5 évig megőrzi.

7. § Ez a rendelet a kihirdetését követő 3. napon lép hatályba.

8. § Ez a rendelet az Unió egész területén egységesen magas szintű kiberbiztonságot biztosító intézkedésekről, valamint a 910/2014/EU rendelet és az (EU) 2018/1972 irányelv módosításáról és az (EU) 2016/1148 irányelv hatályon kívül helyezéséről (NIS 2 irányelv) szóló, 2022. december 14-i (EU) 2022/2555 európai parlamenti és tanácsi irányelvnek való megfelelést szolgálja.

1. melléklet az 1/2025. (I. 31.) SZTFH rendelethez

|

A |

B |

C |

D |

E |

F |

G |

|

|---|---|---|---|---|---|---|---|

|

1. |

Elektronikus információs rendszer (a továbbiakban: EIR) megnevezése |

Az EIR által támogatott üzleti cél |

MKr. 1. melléklete szerinti besorolási szempont azonosító |

Szempont teljesülése bizalmasság szempontjából (Igen/Nem) |

Szempont teljesülése sértetlenség szempontjából (Igen/Nem) |

Szempont teljesülése rendelkezésre állás szempontjából |

Indoklás |

|

2. |

Az „alap” biztonsági osztály esetében legfeljebb csekély káresemény következhet be, mivel |

||||||

|

3. |

2.2.2.1. |

||||||

|

4. |

2.2.2.2. |

||||||

|

5. |

2.2.2.3. |

||||||

|

6. |

2.2.2.4. |

||||||

|

7. |

A „jelentős” biztonsági osztály esetében közepes káresemény következhet be, mivel |

||||||

|

8. |

2.2.3.1. |

||||||

|

9. |

2.2.3.2. |

||||||

|

10. |

2.2.3.3. |

||||||

|

11. |

2.2.3.4. |

||||||

|

12. |

2.2.3.5. |

||||||

|

13. |

A „magas” biztonsági osztály esetében nagy káresemény következhet be, mivel |

||||||

|

14. |

2.2.4.1. |

||||||

|

15. |

2.2.4.2. |

||||||

|

16. |

2.2.4.3. |

||||||

|

17. |

2.2.4.4. |

||||||

|

18. |

2.2.4.5. |

||||||

|

19. |

2.2.4.6. |

||||||

|

20. |

2.2.4.7. |

||||||

2. melléklet az 1/2025. (I. 31.) SZTFH rendelethez

|

A |

B |

|

|---|---|---|

|

1. |

Kérdés |

Válasz |

|

2. |

A szervezet előző üzleti évi nettó árbevétele |

|

|

3. |

Azonosított EIR-ek száma (db) |

|

|

4. |

„Alap” biztonsági osztályba sorolt EIR-ek száma (db) |

|

|

5. |

„Jelentős” biztonsági osztályba sorolt EIR-ek száma (db) |

|

|

6. |

„Magas” biztonsági osztályba sorolt EIR-ek száma (db) |

|

|

7. |

„Jelentős” biztonsági osztályba sorolt EIR-ekben található egyedi fejlesztésű szoftverek száma (db) |

|

|

8. |

„Magas” biztonsági osztályba sorolt EIR-ekben található egyedi fejlesztésű szoftverek száma (db) |

|

|

9. |

Nyilvános szolgáltatások száma (db) |

|

|

10. |

Publikus doménnevek száma (db) |

|

|

11. |

Üzemeltetett szerverek száma (db) |

|

|

12. |

Magyarországi telephelyek száma (db) |

|

|

13. |

A szervezet munkavállalóinak száma (fő) |

|

|

14. |

A szervezet végez-e rendszerüzemeltetést? (igen/nem) |

|

|

15. |

A szervezet saját szervertermet üzemeltet? (igen/nem) |

|

|

16. |

A szervezet végez-e informatikai fejlesztési tevékenységet? (igen/nem) |

|

|

17. |

A szervezet kizárólag integrált szolgáltatást nyújtó kész (dobozos) szoftvereket használ? (igen/nem) |

|

|

18. |

A szervezetnél van-e egyedileg fejlesztett kódot futtató EIR? (igen/nem) |

|

|

19. |

A szervezet igénybe vesz-e Software-as-a-Service szolgáltatást? |

|

|

20. |

Mennyi felhasználói végpont található a szervezetnél? (db) |

|

|

21. |

ebből desktop, laptop (db) |

|

|

22. |

ebből céges mobiltelefon (db) |

|

|

23. |

Magántulajdonú végpontról EIR-elérés engedélyezett-e? |

|

|

24. |

A szervezet EIR-jeinek felhasználószáma (db) |

|

|

25. |

ebből munkavállaló |

|

|

26. |

ebből szolgáltatásként igénybe vevő külső fél |

3. melléklet az 1/2025. (I. 31.) SZTFH rendelethez

1. A kiberbiztonsági audit – általános forgalmi adó nélkül számított – legmagasabb díját a következők szerint kell kiszámítani.

1.1. A szervezet előző üzleti évi nettó árbevétele alapján a következő táblázat szerinti szorzószámot kell figyelembe venni.

|

A |

B |

|

|---|---|---|

|

1. |

A szervezet előző üzleti évi nettó árbevétele |

Szorzószám |

|

2. |

árbevétel ≤ 1 milliárd Ft |

0,9 |

|

3. |

1 milliárd Ft < árbevétel ≤ 5 milliárd Ft |

1,1 |

|

4. |

5 milliárd Ft < árbevétel ≤ 10 milliárd Ft |

1,9 |

|

5. |

10 milliárd Ft < árbevétel ≤ 15 milliárd Ft |

2,5 |

|

6. |

15 milliárd Ft < árbevétel ≤ 25 milliárd Ft |

2,75 |

|

7. |

25 milliárd Ft < árbevétel ≤ 40 milliárd Ft |

3 |

|

8. |

árbevétel > 40 milliárd Ft |

4 |

1.2. A szervezet 1. mellékletben szereplő elektronikus információs rendszereinek darabszáma alapján a következő táblázat szerinti szorzószámot kell figyelembe venni.

|

A |

B |

|

|---|---|---|

|

1. |

EIR-ek darabszáma |

Szorzószám |

|

2. |

1–5 |

1 |

|

3. |

6–15 |

2,5 |

|

4. |

16 vagy annál több |

4 |

1.3. A szervezet 1. mellékletben szereplő elektronikus információs rendszerei biztonsági osztálya alapján a következő szorzószámot kell figyelembe venni:

1.3.1. ha a szervezet valamennyi elektronikus információs rendszerének biztonsági osztálya „alap” biztonsági osztály, a szorzószám 1,

1.3.2. – az 1.3.3. pont kivételével – ha a szervezet bármely elektronikus információs rendszerének biztonsági osztálya „jelentős” biztonsági osztály, a szorzószám 3,

1.3.3. ha a szervezet bármely elektronikus információs rendszerének biztonsági osztálya „magas” biztonsági osztály, a szorzószám 5.

1.4. A kiberbiztonsági audit – általános forgalmi adó nélkül számított – legmagasabb díja az 1.1., 1.2. és az 1.3. pont szerinti szorzószámok, valamint 1 750 000 forint szorzataként előálló összeg.

4. melléklet az 1/2025. (I. 31.) SZTFH rendelethez

|

A |

B |

C |

D |

E |

F |

G |

H |

|

|---|---|---|---|---|---|---|---|---|

|

1. |

Érintett EIR megnevezése |

Követelménycsoport hivatkozás az MKr. 2. melléklete szerint |

Relevancia |

Releváns esetben helyettesítő kontrollcsoport |

Eltérés vagy helyettesítő védelmi intézkedés okának típusa |

A kontrollcsoport szempontjából releváns összes fenyegetés |

A kontrollcsoport szempontjából releváns összes fenyegetés kockázati szintje |

A maradvány-kockázatok felvállalásának indoklása |

|

2. |

||||||||

|

3. |

||||||||

|

4. |

5. melléklet az 1/2025. (I. 31.) SZTFH rendelethez

1. A vizsgálati módszerek

1.1. Általános szabályok

1.1.1. Az audit módszertan a NIST Special Publication 800-53A Revision 5 dokumentum alapján került kialakításra.

1.1.2. A vizsgálatok célja annak megállapítása és bizonyítékokkal történő alátámasztása, hogy

1.1.2.1. az MKr. szerinti elvárt védelmi intézkedések megvalósítása nem tartalmaz hiányosságokat és hibákat,

1.1.2.2. az MKr. szerinti védelmi intézkedések tervezett módon, megfelelően működnek.

1.1.3. Az MKr. szerinti egyes követelménycsoportok értékelésére az 1.2.1–1.2.3.2. pont szerinti vizsgálati módszerek alkalmazandóak.

1.1.4. A bizonyítékok rendelkezésre bocsátásának, a dokumentumok vizsgálatra történő átadásának, az interjúkérdések megválaszolásának, illetve a tesztek feltételei biztosításának elmulasztása az adott követelményre „nem megfelelt” döntést eredményez.

1.2. Általános vizsgálati módszerek

1.2.1. Dokumentumvizsgálat

1.2.1.1. A dokumentumvizsgálat során az elektronikus információs rendszerek biztonsági osztályától, a szervezet sajátosságaitól, az adott követelménycsoporttól függően az auditor a szervezet által rendelkezésére bocsátott dokumentumok alapján elemzi a bizonyítékokat a védelmi intézkedéseknek való megfelelés szempontjából.

1.2.1.2. A dokumentumvizsgálat különösen a következő dokumentumokra terjed ki:

1.2.1.2.1. magas szintű irányítási dokumentumok, ideértve az informatikai biztonsági stratégiát, informatikai biztonsági politikát, rendszerbiztonsági tervet, kockázatértékelési, kockázatkezelési politikát,

1.2.1.2.2. a szervezet belső szabályozó eszközei, eljárásokra vonatkozó előírások, utasítások, útmutatók, ideértve az informatikai biztonsági szabályzatot, hozzáférés-szabályozást, képzésekkel kapcsolatos szabályozásokat, felhasználói, illetve adminisztrátori útmutatókat, összeférhetetlenséggel, viselkedési elvárásokkal kapcsolatos szabályozást, a szabályzatok, utasítások felülvizsgálatára, frissítésére, jóváhagyására vonatkozó szabályozást, rendszerkonfiguráció módosítására és ellenőrzésére vonatkozó eljárásokat, azonosítási és hitelesítési eljárásokat, követelményeket, azonosítók kezelését, informatikai eszközöket, szoftverek beszerzésével, telepítésével kapcsolatos eljárásokat, engedélyezési folyamatot, fizikai és személyi biztonsággal kapcsolatok szabályozásokat,

1.2.1.2.3. rendszerleírásokkal és nyilvántartásokkal kapcsolatos dokumentációk, ideértve a rendszerterveket, rendszerleltárt, szoftverleltárt, rendszer-architektúra leírást, rendszer-konfigurációk leírását, szoftvernyilvántartást, kriptográfiai eljárások nyilvántartását, kriptográfiai mechanizmusok követelményeit, kriptográfiai kulcsok kezelésének elvárásait és dokumentációit, interfészek leírását, az ellátási lánc védelmére vonatkozó eljárásokat, az ellátási lánc biztonságával kapcsolatos dokumentációkat, titoktartási megállapodásokat, képzésekkel kapcsolatos nyilvántartásokat, fizikai biztonsági intézkedéseket, oktatással kapcsolatos dokumentációkat,

1.2.1.2.4. változáskezeléssel kapcsolatos dokumentációk, ideértve a tervezési, hatásvizsgálati, tesztelési, átvételi és engedélyezési eljárásokat, a rendszerfejlesztés életciklus folyamatában alkalmazandó minőségellenőrzési eljárásokat, megvalósított átvételi eljárások dokumentációit,

1.2.1.2.5. vészhelyzeti tervezéssel, incidenskezeléssel, ellenőrzéssel, mentéssel, naplózással kapcsolatos dokumentációk, ideértve az incidensekre való reagálási tevékenységek dokumentumait, ellenőrzési terveket, végrehajtott ellenőrzési dokumentációkat, korábbi sérülékenységvizsgálatok eredményeit, mentések szabályozását, mentett információk védelmét, naplózás szabályozását, naplók védelmét.

1.2.2. Interjú

1.2.2.1. Az interjúk során az elektronikus információs rendszerek biztonsági osztályától, a szervezet sajátosságaitól, az adott követelménycsoporttól függően az auditor a szervezet által rendelkezésre bocsátott dokumentumok alapján írásban feltett interjúkérdésekkel, továbbá személyes interjúk során a dokumentumvizsgálathoz képest további bizonyítékok begyűjtését, a felmerült kérdések tisztázását végzi a folyamatok, eljárások gyakorlati megvalósításának megismerése érdekében.

1.2.2.2. A személyes interjúknál az auditor – az elektronikus információs rendszerek biztonságáért felelős személy jelenlétében – helyszíni vagy – elektronikus hírközlő eszköz igénybevételével – távoli interjúkat folytat le a vizsgált követelménycsoporttal kapcsolatos releváns feladatokat ellátó vezetőkkel, munkatársakkal, ideértve a rendszertervezéssel, beszerzéssel, jóváhagyással, engedélyezéssel, működtetéssel, karbantartással, ellenőrzéssel, incidenskezeléssel kapcsolatosan felelősséggel rendelkező személyeket, illetve technikai kérdésekben a rendszergazdákat, hálózati rendszergazdákat.

1.2.3. Teszt

1.2.3.1. Az auditor a tesztelések során az elektronikus információs rendszerek biztonsági osztályától, a szervezet sajátosságaitól, illetve az adott követelménycsoporttól függően automatizált ellenőrző programokkal, vagy – a szervezet munkatársainak közreműködésével végrehajtott – céltesztekkel, a szervezeti tevékenységek és céltesztek naplózási nyomainak lekérdezésével a szervezetnek azokat az informatikai mechanizmusait és tevékenységeit ellenőrzi, amelyek megvalósítják az adott követelménycsoportra elvárt intézkedéseket.

1.2.3.2. A tesztelési folyamat során az auditor a tényleges és az elvárt működés összehasonlítása érdekében a tesztelendő követelménycsoport elemi követelményei teljesülését ellenőrzi.

2. Az auditálási eljárás

2.1. Biztonsági osztályba sorolás vizsgálata

2.1.1. Az auditor az 1. § (2) bekezdés a) pontja szerinti vizsgálat során ellenőrzi a 3. § (3) bekezdése szerint átadott, a szervezet elektronikus információs rendszereinek biztonsági osztályba sorolását tartalmazó nyilvántartásban foglalt valamennyi elektronikus információs rendszer biztonsági osztályba sorolásának megfelelőségét.

2.1.2. Az auditor ellenőrzi a besorolási döntéseket megalapozó bizonyítékokat az MKr. 1. melléklet 2.2.2–2.2.4.7. pontjában meghatározott feltételek fennállása szempontjából.

2.1.3. Az auditor ellenőrzi, hogy a biztonsági osztályba sorolásra vonatkozó döntések az MKr. 1. melléklet 2.1.2. pontjával összhangban a szervezet vezetője által jóváhagyásra kerültek-e.

2.1.4. Az auditor a biztonsági osztályba sorolás értékelésénél dokumentumvizsgálat és interjú általános vizsgálati módszereket alkalmaz.

2.1.5. Az egyes elektronikus információs rendszerek biztonsági osztályba sorolásának megalapozottságát vizsgáló ellenőrzés eredménye lehet

2.1.5.1. „megfelelő”, ha a biztonsági osztályba sorolást megalapozó bizonyítékok az elektronikus információs rendszer nyilvántartásban szereplő biztonsági osztályát alátámasztják,

2.1.5.2. „nem megfelelő”, ha a biztonsági osztályba sorolást megalapozó bizonyítékok az elektronikus információs rendszer nyilvántartásban szereplő biztonsági osztályát nem támasztják alá.

2.1.6. A biztonsági osztály „nem megfelelő” értékelése esetén az auditor az MKr. rendelkezéseinek megfelelő biztonsági osztályba sorolásra tesz javaslatot, de a 2.2. és 2.3. pont szerinti értékelést a szervezet által megállapított biztonsági osztályra figyelemmel végzi el.

2.1.7. A biztonsági osztályba sorolás vizsgálatának eredményét az auditjelentés tartalmazza.

2.2. Az elektronikus információs rendszer követelménycsoportok szerinti értékelése

2.2.1. A 6. mellékletben foglalt táblázat B oszlopában

2.2.1.1. „SZ” értékkel jelölt követelménycsoport szervezeti szinten, azaz valamennyi EIR-re egységesen vonatkoztatva vizsgálandó,

2.2.1.2. „EIR” értékkel jelölt követelménycsoport EIR-enként vizsgálandó.

2.2.2. Alkalmazhatósági értékelés

2.2.2.1. Az auditor az egyes követelménycsoportok alkalmazhatóságát a 2.2.1.1. és 2.2.1.2. pont szerint vizsgálja, és ennek során az auditálási tervben foglalt, az audittal érintett elektronikus információs rendszerekhez tartozó eltéréseket és helyettesítő intézkedéseket is értékeli.

2.2.2.2. Az auditor értékeli az eltérést alátámasztó dokumentumokat, indokolásokat a megállapított biztonsági osztálynak megfelelően, valamint az MKr. 1. melléklet 3.1–4.2.4. pontjában meghatározott feltételrendszernek való megfelelés alapján.

2.2.2.3. A követelménycsoport „nem alkalmazható” minősítést kap, ha a szervezet által átadott, 4. melléklet szerinti eltérések és helyettesítő intézkedések katalógusában a követelménycsoport eltérésként szerepel, az indokolás az auditor értékelése alapján megfelelően alátámasztott és az eltéréseket bemutató dokumentumok a szervezet vezetője vagy a kockázatok felvállalására jogosult szerepkört betöltő személy részéről jóváhagyásra kerültek.

2.2.2.4. Az auditor – a 2.2.2.3. pontban foglaltakon túl – indokolás mellett a vizsgált szervezeti vagy EIR-szintű követelménycsoportot a vizsgálatból kizárhatja, kivéve, ha a követelménycsoport a 6. mellékletben foglalt táblázat G oszlopában „Értékelésből nem kizárható”-ként került megjelölésre. A követelménycsoport ebben az esetben „nem alkalmazható” minősítést kap.

2.2.2.5. Ha a 2.2.2.3. vagy a 2.2.2.4. pont szerinti eset nem áll fenn, a követelménycsoport értékelése „alkalmazható”.

2.2.2.6. A „nem alkalmazható” követelménycsoport nem képezi az audit tárgyát.

2.2.3. Követelménycsoportok vizsgálata

2.2.3.1. A szervezeti szintű követelménycsoportok az audit eljárás során a szervezet valamennyi vizsgálatba bevont EIR-jére egységesen vonatkoztatva legalább egyszer vizsgálandóak.

2.2.3.2. Szervezeti szintű követelménycsoport esetén az auditor a szervezet EIR-jei közül a legmagasabb biztonsági osztályát veszi figyelembe.

2.2.3.3. A 2.2.2. pont szerinti értékelés során „alkalmazható” minősítést kapott követelménycsoportokat az auditor a 6. melléklet szerinti vizsgálati módszerekkel vizsgálja.

2.2.3.4. A 7. mellékletben foglalt táblázat követelménycsoportonként tartalmazza az elemi követelményeket, amelyek értékelésének eredménye, azaz az auditori döntés (AD) a következő lehet:

2.2.3.4.1. „nem alkalmazható” („NA”), ha a követelménycsoport a 2.2.2.3. vagy a 2.2.2.4. pont alapján nem került kizárásra, azonban a biztonsági cél, illetve az elemi követelmény nem értelmezhető;

2.2.3.4.2. „nem megfelelt” („NM”), ha az elemi követelmény teljesülésére nincs bizonyíték vagy a szervezet nem vállalja az intézkedés megvalósítását;

2.2.3.4.3. „megfelelt” (M), ha az auditor rendelkezésére állnak a kötelező vizsgálati módszerek alapján az elemi követelmény teljesülésére vonatkozó bizonyítékok.

2.2.4. Követelménycsoport értékelése

2.2.4.1. A követelménycsoport értékelése az elemi követelmények értékelése alapján történik a következők szerint:

2.2.4.1.1. „megfelelt”, ha a 7. melléklet szerinti elemi követelmények mindegyike „megfelelt” vagy „nem alkalmazható” értékelést kapott,

2.2.4.1.2. ha a vizsgált követelménycsoportra van egy vagy több olyan elemi követelmény, amelyre vonatkozóan az auditor „nem megfelelt” döntést hozott, akkor az auditor az eltérést minősíti. A minősítés során az auditor különösen a következő szempontokat veszi figyelembe:

2.2.4.1.2.1. a „nem megfelelt” döntések száma,

2.2.4.1.2.2. az auditornak a komplex rendszerre, más intézkedésekre vonatkozó ismeretei, figyelembe véve a nem megfelelőségek támadó oldali kihasználási lehetőségeit, amelyeket befolyásol,

2.2.4.1.2.2.1. az esetleges támadásokhoz a támadó részéről szükséges rendszerismeret szintje,

2.2.4.1.2.2.2. a rendszerhez való hozzáférés-igény szintje,

2.2.4.1.2.2.3. a támadáshoz szükséges kvalifikált ismeretek szintje,

2.2.4.1.2.2.4. a speciális eszközpark használati igénye,

2.2.4.1.2.2.5. támadási időszükséglet korlátai.

2.2.4.1.3. A 2.2.4.1.2–2.2.4.1.2.2.5. pont szerinti szempontok alapján az eltérés minősítése:

2.2.4.1.3.1. „elhanyagolható mértékű eltérés”: ha a vonatkozó biztonsági elvárások nem teljesülnek hiánytalanul, de ez az EIR biztonságát az auditor megítélése szerint nem érinti;

2.2.4.1.3.2. „kis mértékű eltérés”: ha a vonatkozó biztonsági elvárások kisebb hiányosságokkal, de alapvetően céljuknak megfelelően működnek;

2.2.4.1.3.3. „kiemelt mértékű eltérés”: ha az elvárt intézkedés fő céljai nem teljesülnek;

2.2.4.1.3.4. „kritikus mértékű eltérés”: ha az intézkedés nem megfelelése olyan súlyú, hogy a következő kockázatok bekövetkezési valószínűségét növeli:

2.2.4.1.3.4.1. személyes adatok bizalmasságának sérülése;

2.2.4.1.3.4.2. személyi sérülés bekövetkezése;

2.2.4.1.3.4.3. nemzeti adatvagyon sérülése;

2.2.4.1.3.4.4. létfontosságú rendszer rendelkezésre állása nem biztosított;

2.2.4.1.3.4.5. a szervezet üzlet- vagy ügymenete szempontjából nagy értékű, üzleti titkot vagy különösen érzékeny folyamatokat kezelő rendszer, vagy információt képező adat sérülése;

2.2.4.1.3.4.6. súlyos bizalomvesztés a szervezettel szemben, vagy kiemelt jogok sérülése;

2.2.4.1.3.4.7. jelentős közvetett vagy közvetlen anyagi kár.

2.2.5. Az EIR értékelése

2.2.5.1. Az EIR értékelésére összehasonlíthatóságot biztosító, kvantitatív számítási módszer alkalmazandó a követelménycsoportok értékelése alapján.

2.2.5.2. Az egyes követelménycsoportok értékelése alapján a következő számszerű értékek alkalmazandóak:

2.2.5.2.1. „megfelelt” esetén 0,

2.2.5.2.2. „elhanyagolható mértékű eltérés” esetén 1,

2.2.5.2.3. „kis mértékű eltérés” esetén 4,

2.2.5.2.4. „kiemelt mértékű eltérés” esetén 10,

2.2.5.2.5. „kritikus mértékű eltérés” esetén 1000.

2.2.5.3. A vizsgált EIR értékelésénél az auditor figyelembe veszi az adott követelménycsoportnak a 6. mellékletben foglalt táblázat F oszlopa szerinti típusát.

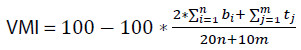

2.2.5.4. Az EIR értékelésének meghatározására a védelmi megfelelési index (a továbbiakban: VMI) szolgál, amelynek értékét az auditor a következő képlettel határozza meg:

2.2.5.5. A 2.2.5.4. pont szerinti képletben alkalmazott jelölések:

2.2.5.5.1. bi: a 6. melléklet szerint „Biztosító” típusú követelménycsoport 2.2.5.2. pont szerinti számszerű értéke;

2.2.5.5.2. tj: a 6. melléklet szerint „Támogató” típusú követelménycsoport 2.2.5.2. pont szerinti számszerű értéke;

2.2.5.5.3. : a 6. melléklet szerinti „Biztosító” típusú követelménycsoportok számossága;

2.2.5.5.4. : a 6. melléklet szerinti „Támogató” típusú követelménycsoportok számossága.

2.2.5.6. A VMI alapján az EIR-t az elvárásoktól való eltérés alapján az auditor szövegesen értékeli a következők szerint:

|

A |

B |

|

|---|---|---|

|

1. |

Eltérés mértéke |

Az EIR-nek a védelmi intézkedések katalógusa elvárásainak való megfelelés szempontjából történő értékelése |

|

2. |

VMI ≥ 95 |

megfelel |

|

3. |

90 ≤ VMI < 95 |

alacsony kockázattal megfelel |

|

4. |

80 ≤ VMI < 90 |

jelentős kockázattal megfelel |

|

5. |

70 ≤ VMI < 80 |

magas kockázattal megfelel |

|

6. |

VMI < 70 |

nem felel meg |

2.2.5.7. Az auditor a VMI 2.2.5.4. pont szerinti kiszámításakor minden EIR esetén beszámolja a szervezeti szintű követelménycsoportokat is.

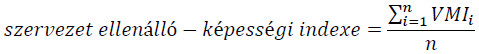

2.3. A szervezet értékelése

2.3.1. Az auditor a szervezet ellenálló-képességi indexét (a továbbiakban: SZEKI) a következő képlettel határozza meg:

2.3.2. Az auditor a SZEKI szövegszerű értékelését a következő táblázatban foglaltak szerint végzi el:

|

A |

B |

C |

|

|---|---|---|---|

|

1. |

Szervezet értékelése |

A szervezetnek a védelmi intézkedések katalógusa elvárásainak való megfelelés szempontjából történő minősítése |

Értékelés eredménye |

|

2. |

SZEKI ≥ 95 |

elhanyagolható kockázattal megfelel |

megfelelt |

|

3. |

90 ≤ SZEKI < 95 |

alacsony kockázattal megfelel |

auditált |

|

4. |

80 ≤ SZEKI < 90 |

közepes kockázattal megfelel |

|

|

5. |

70 ≤ SZEKI < 80 |

magas kockázattal megfelel |

|

|

6. |

SZEKI < 70 |

kritikus kockázattal nem felel meg |

nem megfelelt |

6. melléklet az 1/2025. (I. 31.) SZTFH rendelethez

|

A |

B |

C |

D |

E |

F |

G |

|

|---|---|---|---|---|---|---|---|

|

1. |

MKr. 2. melléklete szerinti követelménycsoport |

Jellege |

Kötelezően alkalmazandó dokumentumvizsgálat |

Kötelezően alkalmazandó interjú |

Kötelezően alkalmazandó teszt |

Típusa |

Értékelésből nem kizárható |

|

2. |

1.1. Információbiztonsági szabályzat |

SZ |

X |

X |

- |

Biztosító |

X |

|

3. |

1.2. Elektronikus információs rendszerek biztonságáért felelős személy |

SZ |

X |

X |

- |

Biztosító |

X |

|

4. |

1.3. Információbiztonságot érintő erőforrások |

SZ |

X |

X |

- |

Biztosító |

- |

|

5. |

1.4. Intézkedési terv és mérföldkövei |

SZ |

X |

X |

- |

Támogató |

X |

|

6. |

1.5. Elektronikus információs rendszerek nyilvántartása |

SZ |

X |

X |

- |

Biztosító |

X |

|

7. |

1.6. Biztonsági teljesítmény mérése |

SZ |

X |

X |

- |

Támogató |

- |

|

8. |

1.7. Szervezeti architektúra |

SZ |

X |

X |

- |

Támogató |

- |

|

9. |

1.9. A szervezet működése szempontjából kritikus infrastruktúra biztonsági terve |

SZ |

X |

X |

- |

Biztosító |

- |

|

10. |

1.10. Kockázatmenedzsment stratégia |

SZ |

X |

X |

- |

Támogató |

- |

|

11. |

1.11. Engedélyezési folyamatok meghatározása |

SZ |

X |

X |

- |

Biztosító |

- |

|

12. |

1.12. Szervezeti működés és üzleti folyamatok meghatározása |

SZ |

X |

X |

- |

Támogató |

- |

|

13. |

1.14. Biztonsági személyzet képzése |

SZ |

X |

X |

- |

Támogató |

- |

|

14. |

1.15. Tesztelés, képzés és felügyelet |

SZ |

X |

X |

- |

Támogató |

- |

|

15. |

1.16. Szakmai csoportokkal és közösségekkel való kapcsolattartás |

SZ |

X |

X |

- |

Támogató |

- |

|

16. |

1.17. Fenyegetettség tudatosító program |

SZ |

X |

X |

- |

Támogató |

- |

|

17. |

1.19. Kockázatmenedzsment keretrendszer |

SZ |

X |

X |

- |

Támogató |

- |

|

18. |

1.20. Kockázatkezelésért felelős szerepkörök |

SZ |

X |

X |

- |

Támogató |

- |

|

19. |

1.21. Ellátási lánc kockázatmenedzsment stratégiája |

SZ |

X |

X |

- |

Támogató |

X |

|

20. |

1.22. Ellátási lánc kockázatmenedzsment stratégia – Üzletmenet (ügymenet) szempontjából kritikus termékek beszállítói |

SZ |

X |

X |

- |

Támogató |

- |

|

21. |

1.23. Folyamatos felügyeleti stratégia |

SZ |

X |

X |

- |

Támogató |

- |

|

22. |

2.1. Szabályzat és eljárásrendek |

EIR |

X |

X |

- |

Biztosító |

X |

|

23. |

2.2. Fiókkezelés |

EIR |

X |

- |

X |

Biztosító |

X |

|

24. |

2.3. Fiókkezelés – Automatizált fiókkezelés |

EIR |

X |

- |

- |

Támogató |

- |

|

25. |

2.4. Fiókkezelés – Automatizált ideiglenes és vészhelyzeti fiók kezelés |

EIR |

X |

- |

- |

Biztosító |

- |

|

26. |

2.5. Fiókkezelés – Fiókok letiltása |

EIR |

X |

- |

X |

Támogató |

- |

|

27. |

2.6. Fiókkezelés – Automatikus naplózási műveletek |

EIR |

X |

- |

X |

Biztosító |

X |

|

28. |

2.7. Fiókkezelés – Inaktivitásból fakadó kijelentkeztetés |

EIR |

X |

- |

- |

Biztosító |

- |

|

29. |

2.12. Fiókkezelés – Használati feltételek |

EIR |

X |

- |

- |

Támogató |

- |

|

30. |

2.13. Fiókkezelés – Fiókok szokatlan használatának felügyelete |

EIR |

X |

X |

- |

Biztosító |

- |

|

31. |

2.14. Fiókkezelés – Magas kockázatú személyek fiókjának letiltása |

EIR |

X |

X |

- |

Támogató |

- |

|

32. |

2.15. Hozzáférési szabályok érvényesítése |

EIR |

X |

- |

X |

Biztosító |

X |

|

33. |

2.28. Információáramlási szabályok érvényesítése |

EIR |

X |

- |

- |

Támogató |

- |

|

34. |

2.32. Információáramlási szabályok érvényesítése – Titkosított információk áramlásának irányítása |

EIR |

X |

X |

- |

Biztosító |

- |

|

35. |

2.59. Felelősségek szétválasztása |

EIR |

X |

X |

- |

Biztosító |

- |

|

36. |

2.60. Legkisebb jogosultság elve |

EIR |

X |

- |

- |

Biztosító |

X |

|

37. |

2.61. Legkisebb jogosultság elve – Hozzáférés biztosítása a biztonsági funkciókhoz |

EIR |

X |

- |

X |

Biztosító |

- |

|

38. |

2.62. Legkisebb jogosultság elve – Nem privilegizált hozzáférés biztosítása a nem biztonsági funkciókhoz |

EIR |

X |

- |

- |

Támogató |

- |

|

39. |

2.63. Legkisebb jogosultság elve – Hálózati hozzáférés a privilegizált parancsokhoz |

EIR |

X |

- |

- |

Támogató |

- |

|

40. |

2.65. Legkisebb jogosultság elve – Privilegizált fiókok |

EIR |

X |

X |

- |

Támogató |

- |

|

41. |

2.67. Legkisebb jogosultság elve – Felhasználói jogosultságok felülvizsgálata |

EIR |

X |

X |

- |

Támogató |

- |

|

42. |

2.69. Legkisebb jogosultság elve – Privilegizált funkciók használatának naplózása |

EIR |

X |

- |

X |

Támogató |

- |

|

43. |

2.70. Legkisebb jogosultság elve – Nem-privilegizált felhasználók korlátozása |

EIR |

X |

- |

- |

Támogató |

- |

|

44. |

2.71. Sikertelen bejelentkezési kísérletek |

EIR |

X |

- |

X |

Biztosító |

X |

|

45. |

2.75. A rendszerhasználat jelzése |

EIR |

X |

- |

X |

Támogató |

- |

|

46. |

2.81. Egyidejű munkaszakasz kezelés |

EIR |

X |

- |

- |

Támogató |

- |

|

47. |

2.82. Eszköz zárolása |

EIR |

X |

- |

X |

Támogató |

- |

|

48. |

2.83. Eszköz zárolása – Képernyőtakarás |

EIR |

X |

- |

X |

Támogató |

- |

|

49. |

2.84. A munkaszakasz lezárása |

EIR |

X |

- |

X |

Támogató |

- |

|

50. |

2.88. Azonosítás vagy hitelesítés nélkül engedélyezett tevékenységek |

EIR |

X |

- |

X |

Támogató |

- |

|

51. |

2.100. Távoli hozzáférés |

EIR |

X |

X |

X |

Biztosító |

- |

|

52. |

2.101. Távoli hozzáférés – Felügyelet és irányítás |

EIR |

X |

- |

- |

Biztosító |

- |

|

53. |

2.102. Távoli hozzáférés – Bizalmasság és sértetlenség védelme titkosítás által |

EIR |

X |

- |

X |

Biztosító |

- |

|

54. |

2.103. Távoli hozzáférés – Menedzselt hozzáférés-felügyeleti pontok |

EIR |

X |

X |

- |

Támogató |

- |

|

55. |

2.104. Távoli hozzáférés – Privilegizált parancsok és hozzáférés |

EIR |

X |

- |

- |

Támogató |

- |

|

56. |

2.108. Vezeték nélküli hozzáférés |

EIR |

X |

X |

- |

Biztosító |

- |

|

57. |

2.109. Vezeték nélküli hozzáférés – Hitelesítés és titkosítás |

EIR |

X |

- |

- |

Biztosító |

- |

|

58. |

2.110. Vezeték nélküli hozzáférés – Vezeték nélküli hálózat letiltása |

EIR |

X |

- |

X |

Támogató |

- |

|

59. |

2.111. Vezeték nélküli hozzáférés – Felhasználók általi konfiguráció korlátozása |

EIR |

X |

- |

- |

Támogató |

- |

|

60. |

2.112. Vezeték nélküli hozzáférés – Antennák és átviteli teljesítmény |

EIR |

X |

- |

- |

Támogató |

- |

|

61. |

2.113. Mobil eszközök hozzáférés-ellenőrzése |

EIR |

X |

X |

- |

Biztosító |

- |

|

62. |

2.114. Mobil eszközök hozzáférés-ellenőrzése – Teljes eszköz vagy konténer-alapú titkosítás |

EIR |

X |

- |

X |

Biztosító |

- |

|

63. |

2.115. Külső elektronikus információs rendszerek használata |

EIR |

X |

- |

- |

Támogató |

- |

|

64. |

2.116. Külső rendszerek használata – Engedélyezett használat korlátozásai |

EIR |

X |

- |

- |

Támogató |

- |

|

65. |

2.117. Külső rendszerek használata – Hordozható adattárolók használatának korlátozása |

EIR |

X |

- |

- |

Támogató |

- |

|

66. |

2.121. Információmegosztás |

EIR |

X |

X |

- |

Támogató |

- |

|

67. |

2.124. Nyilvánosan elérhető tartalom |

EIR |

X |

X |

- |

Támogató |

- |

|

68. |

3.1. Szabályzat és eljárásrendek |

SZ |

X |

X |

- |

Támogató |

- |

|

69. |

3.2. Biztonságtudatossági képzés |

SZ |

X |

X |

- |

Biztosító |

X |

|

70. |

3.4. Biztonságtudatossági képzés – Belső fenyegetés |

SZ |

X |

- |

- |

Támogató |

- |

|

71. |

3.5. Biztonságtudatossági képzés – Pszichológiai befolyásolás és információszerzés |

SZ |

X |

- |

- |

Támogató |

- |

|

72. |

3.9. Szerepkör alapú biztonsági képzés |

SZ |

X |

- |

- |

Támogató |

- |

|

73. |

3.13. A biztonsági képzésre vonatkozó dokumentációk |

SZ |

X |

- |

X |

Támogató |

- |

|

74. |

4.1. Szabályzat és eljárásrendek |

EIR |

X |

X |

- |

Biztosító |

X |

|

75. |

4.2. Naplózható események |

EIR |

X |

X |

- |

Biztosító |

X |

|

76. |

4.3. Naplóbejegyzések tartalma |

EIR |

X |

- |

X |

Biztosító |

- |

|

77. |

4.4. Naplóbejegyzések tartalma – Kiegészítő naplóinformációk |

EIR |

X |

- |

- |

Támogató |

- |

|

78. |

4.5. Naplózás tárkapacitása |

EIR |

X |

- |

X |

Támogató |

- |

|

79. |

4.7. Naplózási hiba kezelése |

EIR |

X |

X |

- |

Biztosító |

- |

|

80. |

4.8. Naplózási hiba kezelése – Tárhelykapacitás figyelmeztetés |

EIR |

X |

- |

- |

Támogató |

- |

|

81. |

4.9. Naplózási hiba kezelése – Valós idejű riasztások |

EIR |

X |

- |

- |

Biztosító |

- |

|

82. |

4.13. Naplóbejegyzések felülvizsgálata, elemzése és jelentéstétel |

EIR |

X |

X |

X |

Biztosító |

- |

|

83. |

4.14. Naplóbejegyzések felülvizsgálata, elemzése és jelentéstétel – Automatizált folyamatintegráció |

EIR |

X |

- |

- |

Biztosító |

- |

|

84. |

4.15. Naplóbejegyzések felülvizsgálata, elemzése és jelentéstétel – Naplózási tárhelyek összekapcsolása |

EIR |

X |

- |

- |

Támogató |

- |

|

85. |

4.17. Naplóbejegyzések felülvizsgálata, elemzése és jelentéstétel – Felügyeleti képességek integrálása |

EIR |

X |

X |

- |

Támogató |

- |

|

86. |

4.18. Naplóbejegyzések felülvizsgálata, elemzése és jelentéstétel – Összevetés a fizikai felügyelettel |

EIR |

X |

- |

- |

Támogató |

- |

|

87. |

4.22. Naplóbejegyzések csökkentése és jelentéskészítés |

EIR |

X |

- |

- |

Biztosító |

- |

|

88. |

4.23. Naplóbejegyzések csökkentése és jelentéskészítés – Automatikus feldolgozás |

EIR |

X |

- |

- |

Támogató |

- |

|

89. |

4.24. Időbélyegek |

EIR |

X |

- |

X |

Támogató |

- |

|

90. |

4.25. Naplóinformációk védelme |

EIR |

X |

X |

- |

Biztosító |

- |

|

91. |

4.27. A naplóinformációk védelme – Tárolás fizikailag különálló rendszereken vagy rendszerelemeken |

EIR |

X |

- |

- |

Támogató |

- |

|

92. |

4.28. A naplóinformációk védelme – Kriptográfiai védelem |

EIR |

X |

- |

- |

Támogató |

- |

|

93. |

4.29. A naplóinformációk védelme – Privilegizált felhasználók hozzáférése |

EIR |

X |

- |

- |

Biztosító |

- |

|

94. |

4.33. Letagadhatatlanság |

EIR |

X |

- |

X |

Biztosító |

- |

|

95. |

4.38. A naplóbejegyzések megőrzése |

EIR |

X |

- |

- |

Támogató |

- |

|

96. |

4.40. Naplóbejegyzések létrehozása |

EIR |

X |

- |

X |

Biztosító |

X |

|

97. |

4.41. Naplóbejegyzések létrehozása – Az egész rendszerre kiterjedő és időbeli naplózási nyomvonal. |

EIR |

X |

X |

- |

Támogató |

- |

|

98. |

4.43. Naplóbejegyzések létrehozása – Felhatalmazott személyek változtatásai |

EIR |

X |

- |

- |

Támogató |

- |

|

99. |

5.1. Szabályzat és eljárásrendek |

EIR |

X |

X |

- |

Támogató |

- |

|

100. |

5.2. Biztonsági értékelések |

EIR |

X |

- |

X |

Biztosító |

X |

|

101. |

5.3. Biztonsági értékelések – Független értékelők |

EIR |

X |

- |

- |

Biztosító |

- |

|

102. |

5.4. Biztonsági értékelések – Kiberbiztonsági audit |

EIR |

X |

- |

- |

Biztosító |

X |

|

103. |

5.5. Biztonsági értékelések – Speciális értékelések |

EIR |

X |

- |

- |

Támogató |

- |

|

104. |

5.7. Információcsere |

EIR |

X |

X |

- |

Támogató |

- |

|

105. |

5.8. Információcsere – Átviteli engedélyek |

EIR |

X |

- |

- |

Támogató |

- |

|

106. |

5.10. Az intézkedési terv és mérföldkövei |

EIR |

X |

- |

- |

Támogató |

- |

|

107. |

5.12. Engedélyezés |

EIR |

X |

X |

X |

Támogató |

- |

|

108. |

5.15. Folyamatos felügyelet |

EIR |

X |

X |

- |

Támogató |

- |

|

109. |

5.16. Folyamatos felügyelet – Független értékelés |

EIR |

X |

- |

- |

Támogató |

- |

|

110. |

5.18. Folyamatos felügyelet – Kockázatmonitorozás |

EIR |

X |

- |

- |

Támogató |

- |

|

111. |

5.22. Behatolásvizsgálat – Független szakértő vagy csapat |

EIR |

X |

- |

- |

Támogató |

- |

|

112. |

5.25. Belső rendszerkapcsolatok |

EIR |

X |

X |

X |

Támogató |

- |

|

113. |

6.1. Szabályzat és eljárásrendek |

EIR |

X |

X |

- |

Biztosító |

X |

|

114. |

6.2. Alapkonfiguráció |

EIR |

X |

X |

X |

Biztosító |

X |

|

115. |

6.3. Alapkonfiguráció – Automatikus támogatás a pontosság és a naprakészség érdekében |

EIR |

X |

- |

- |

Támogató |

- |

|

116. |

6.4. Alapkonfiguráció – Korábbi konfigurációk megőrzése |

EIR |

X |

- |

- |

Támogató |

- |

|

117. |

6.6. Alapkonfiguráció – Rendszerek és rendszerelemek konfigurálása magas kockázatú területekre |

EIR |

X |

X |

- |

Biztosító |

- |

|

118. |

6.7. A konfigurációváltozások felügyelete (változáskezelés) |

EIR |

X |

- |

X |

Támogató |

- |

|

119. |

6.8. A konfigurációváltozások felügyelete – Automatizált dokumentáció, értesítés és változtatási tilalom |

EIR |

X |

- |

- |

Támogató |

- |

|

120. |

6.9. A konfigurációváltozások felügyelete – Változások tesztelése, jóváhagyása és dokumentálása |

EIR |

X |

- |

X |

Támogató |

- |

|

121. |

6.12. A konfigurációváltozások felügyelete – Kriptográfia kezelése |

EIR |

X |

X |

- |

Támogató |

- |

|

122. |

6.15. Biztonsági hatásvizsgálatok |

EIR |

X |

- |

- |

Támogató |

- |

|

123. |

6.16. Biztonsági hatásvizsgálatok – Különálló tesztkörnyezetek |

EIR |

X |

- |

- |

Támogató |

- |

|

124. |

6.17. Biztonsági hatásvizsgálatok – Követelmények ellenőrzése |

EIR |

X |

- |

- |

Támogató |

- |

|

125. |

6.18. A változtatásokra vonatkozó hozzáférés korlátozások |

EIR |

X |

- |

- |

Támogató |

- |

|

126. |

6.19. A változtatásokra vonatkozó hozzáférés korlátozások – Automatizált hozzáférés- érvényesítés és naplóbejegyzések |

EIR |

X |

- |

- |

Támogató |

- |

|

127. |

6.23. Konfigurációs beállítások |

EIR |

X |

- |

X |

Biztosító |

X |

|

128. |

6.24. Konfigurációs beállítások – Automatizált kezelés, alkalmazás és ellenőrzés |

EIR |

X |

- |

- |

Támogató |

- |

|

129. |

6.25. Konfigurációs beállítások – Reagálás a jogosulatlan változtatásokra |

EIR |

X |

X |

- |

Támogató |

- |

|

130. |

6.26. Legszűkebb funkcionalitás |

EIR |

X |

- |

X |

Biztosító |

X |

|

131. |

6.27. Legszűkebb funkcionalitás – Rendszeres felülvizsgálat |

EIR |

X |

- |

- |

Biztosító |

- |

|

132. |

6.28. Legszűkebb funkcionalitás – Program futtatásának megakadályozása |

EIR |

X |

- |

X |

Támogató |

- |

|

133. |

6.31. Legszűkebb funkcionalitás – Engedélyezett Szoftverek – Kivételes Engedélyezés |

EIR |

X |

X |

- |

Biztosító |

- |

|

134. |

6.36. Rendszerelem leltár |

EIR |

X |

X |

- |

Biztosító |

X |

|

135. |

6.37. Rendszerelem leltár – Frissítések a telepítés és eltávolítás során |

EIR |

X |

- |

- |

Biztosító |

- |

|

136. |

6.38. Rendszerelem leltár – Automatizált karbantartás |

EIR |

X |

- |

- |

Támogató |

- |

|

137. |

6.39. Rendszerelem leltár – Jogosulatlan elemek automatikus észlelése |

EIR |

X |

X |

- |

Támogató |

- |

|

138. |

6.40. Rendszerelem leltár – Elszámoltathatósággal kapcsolatos információk |

EIR |

X |

- |

- |

Támogató |

- |

|

139. |

6.45. Konfigurációkezelési terv |

EIR |

X |

- |

- |

Támogató |

- |

|

140. |

6.47. A szoftverhasználat korlátozásai |

EIR |

X |

- |

- |

Támogató |

- |

|

141. |

6.49. Felhasználó által telepített szoftver |

EIR |

X |

- |

X |

Támogató |

- |

|

142. |

6.52. Információ helyének azonosítása és dokumentálása |

EIR |

X |

X |

- |

Biztosító |

- |

|

143. |

7.1. Szabályzat és eljárásrendek |

EIR |

X |

X |

- |

Támogató |

- |

|

144. |

7.2. Üzletmenet-folytonossági terv |

EIR |

X |

X |

- |

Biztosító |

X |

|

145. |

7.3. Üzletmenet-folytonossági terv – Összehangolás a kapcsolódó tervekkel |

EIR |

X |

- |

- |

Támogató |

- |

|

146. |

7.4. Üzletmenet-folytonossági terv – Kapacitás tervezése |

EIR |

X |

- |

- |

Támogató |

- |

|

147. |

7.5. Üzletmenet-folytonossági terv – Üzleti (ügymeneti) funkciók visszaállítása |

EIR |

X |

- |

- |

Biztosító |

- |

|

148. |

7.6. Üzletmenet-folytonossági terv – Alapfeladatok és alapfunkciók folyamatossága |

EIR |

X |

- |

- |

Támogató |

- |

|

149. |

7.9. Üzletmenet-folytonossági terv – Kritikus erőforrások meghatározása |

EIR |

X |

- |

- |

Biztosító |

- |

|

150. |

7.10. A folyamatos működésre felkészítő képzés |

EIR |

X |

- |

- |

Támogató |

- |

|

151. |

7.11. A folyamatos működésre felkészítő képzés – Szimulált események |

EIR |

X |

- |

- |

Támogató |

- |

|

152. |

7.13. Üzletmenet-folytonossági terv tesztelése |

EIR |

X |

- |

X |

Biztosító |

X |

|

153. |

7.14. Üzletmenet-folytonossági terv tesztelése – Összehangolás a kapcsolódó tervekkel |

EIR |

X |

- |

- |

Támogató |

- |

|

154. |

7.15. Üzletmenet-folytonossági terv tesztelése – Alternatív feldolgozási helyszín |

EIR |

X |

- |

- |

Támogató |

- |

|

155. |

7.19. Biztonsági tárolási helyszín |

EIR |

X |

X |

- |

Biztosító |

- |

|

156. |

7.20. Biztonsági tárolási helyszín – Elkülönítés az elsődleges tárolási helyszíntől |

EIR |

X |

- |

- |

Biztosító |

- |

|

157. |

7.21. Biztonsági tárolási helyszín – Helyreállítási idő és helyreállítási pont céljai |

EIR |

X |

- |

- |

Biztosító |

- |

|

158. |

7.22. Biztonsági tárolási helyszín – Hozzáférhetőség |

EIR |

X |

- |

- |

Támogató |

- |

|

159. |

7.23. Alternatív feldolgozási helyszín |

EIR |

X |

X |

- |

Támogató |

- |

|

160. |

7.24. Alternatív feldolgozási helyszín – Elkülönítés az elsődleges helyszíntől |

EIR |

X |

- |

- |

Támogató |

- |

|

161. |

7.25. Alternatív feldolgozási helyszín – Hozzáférhetőség |

EIR |

X |

- |

- |

Támogató |

- |

|

162. |

7.26. Alternatív feldolgozási helyszín – Szolgáltatás prioritása |

EIR |

X |

- |

- |

Támogató |

- |

|

163. |

7.27. Alternatív feldolgozási helyszín – Használatra való felkészítés |

EIR |

X |

- |

- |

Támogató |

- |

|

164. |

7.29. Telekommunikációs szolgáltatások |

EIR |

X |

- |

- |

Támogató |

- |

|

165. |

7.30. Telekommunikációs szolgáltatások – Szolgáltatásprioritási rendelkezések |

EIR |

X |

- |

- |

Támogató |

- |

|

166. |

7.31. Telekommunikációs szolgáltatások – Kritikus meghibásodási pont |

EIR |

X |

- |

- |

Támogató |

- |

|

167. |

7.32. Telekommunikációs szolgáltatások – Elsődleges és másodlagos szolgáltatók különválasztása |

EIR |

X |

- |

- |

Támogató |

- |

|

168. |

7.33. Telekommunikációs szolgáltatások – Szolgáltatói üzletmenet-folytonossági terv |

EIR |

X |

- |

- |

Támogató |

- |

|

169. |

7.35. Az elektronikus információs rendszer mentései |

EIR |

X |

- |

X |

Biztosító |

X |

|

170. |

7.36. Az elektronikus információs rendszer mentései – Megbízhatóság és sértetlenség tesztelése |

EIR |

X |

- |

X |

Biztosító |

- |

|

171. |

7.37. Az elektronikus információs rendszer mentései – Visszaállítás tesztelése mintavétellel |

EIR |

X |

- |

X |

Biztosító |

- |

|

172. |

7.38. Az elektronikus információs rendszer mentései – Kritikus információk elkülönített tárhelye |

EIR |

X |

- |

X |

Támogató |

- |

|

173. |

7.39. Az elektronikus információs rendszer mentései – Átvitel másodlagos tárolási helyszínre |

EIR |

X |

- |

- |

Támogató |

- |

|

174. |

7.42. Az elektronikus információs rendszer mentései – Kriptográfiai védelem |

EIR |

X |

- |

X |

Biztosító |

- |

|

175. |

7.43. Az elektronikus információs rendszer helyreállítása és újraindítása |

EIR |

X |

- |

X |

Biztosító |

X |

|

176. |

7.44. Az elektronikus információs rendszer helyreállítása és újraindítása – Tranzakciók helyreállítása |

EIR |

X |

- |

- |

Támogató |

- |

|

177. |

7.45. Az elektronikus információs rendszer helyreállítása és újraindítása – Meghatározott időn belüli visszaállítás |

EIR |

X |

- |

- |

Támogató |

- |

|

178. |

8.1. Szabályzat és eljárásrendek |

EIR |

X |

X |

- |

Biztosító |

X |

|

179. |

8.2. Azonosítás és hitelesítés |

EIR |

X |

X |

X |

Biztosító |

X |

|

180. |

8.3. Azonosítás és hitelesítés (felhasználók) – Privilegizált fiókok többtényezős hitelesítése |

EIR |

X |

- |

X |

Támogató |

- |

|

181. |

8.4. Azonosítás és hitelesítés (felhasználók) – Nem-privilegizált fiókok többtényezős hitelesítése |

EIR |

X |

- |

X |

Támogató |

- |

|

182. |

8.5. Azonosítás és hitelesítés (felhasználók) – Egyéni azonosítás csoportos hitelesítéssel |

EIR |

X |

- |

- |

Támogató |

- |

|

183. |

8.7. Azonosítás és hitelesítés (felhasználók) – Hozzáférés a fiókokhoz – Visszajátszás elleni védelem |

EIR |

X |

- |

- |

Biztosító |

- |

|

184. |

8.10. Eszközök azonosítása és hitelesítése |

EIR |

X |

- |

X |

Biztosító |

X |

|

185. |

8.14. Azonosító kezelés |

EIR |

X |

X |

- |

Biztosító |

X |

|

186. |

8.16. Azonosító kezelés – Felhasználói státusz azonosítása |

EIR |

X |

- |

- |

Támogató |

- |

|

187. |

8.21. A hitelesítésre szolgáló eszközök kezelése |

EIR |

X |

X |

X |

Biztosító |

X |

|

188. |

8.22. A hitelesítésre szolgáló eszközök kezelése – Jelszó alapú hitelesítés |

EIR |

X |

- |

X |

Támogató |

- |

|

189. |

8.23. A hitelesítésre szolgáló eszközök kezelése – Nyilvános kulcs alapú hitelesítés |

EIR |

X |

- |

X |

Támogató |

- |

|

190. |

8.25. A hitelesítésre szolgáló eszközök kezelése – A hitelesítő eszközök védelme |

EIR |

X |

- |

- |

Támogató |

- |

|

191. |

8.36. Hitelesítési információk visszajelzésének elrejtése |

EIR |

X |

- |

X |

Támogató |

- |

|

192. |

8.37. Hitelesítés kriptográfiai modul esetén |

EIR |

X |

X |

- |

Támogató |

- |

|

193. |

8.38. Azonosítás és hitelesítés (szervezeten kívüli felhasználók) |

EIR |

X |

X |

- |

Biztosító |

- |

|

194. |

8.39. Azonosítás és hitelesítés (szervezeten kívüli felhasználók) – Meghatározott azonosítási profilok használata |

EIR |

X |

- |

- |

Támogató |

- |

|

195. |

8.43. Újrahitelesítés |

EIR |

X |

- |

X |

Biztosító |

X |

|

196. |

8.44. Személyazonosság igazolása |

EIR |

X |

X |

- |

Biztosító |

X |

|

197. |

8.46. Személyazonosság igazolása – Személyazonosság bizonyítéka |

EIR |

X |

- |

- |

Biztosító |

- |

|

198. |

8.47. Személyazonosság igazolása – Személyazonossági bizonyítékok hitelesítése és ellenőrzése |

EIR |

X |

- |

- |

Biztosító |

- |

|

199. |

8.48. Személyazonosság igazolása – Személyes jelenlét melletti hitelesítés és ellenőrzés |

EIR |

X |

- |

- |

Biztosító |

- |

|

200. |

8.49. Személyazonosság igazolása – Cím megerősítése |

EIR |

X |

- |

- |

Támogató |

- |

|

201. |

9.1. Szabályzat és eljárásrendek |

SZ |

X |

X |

- |

Támogató |

- |

|

202. |

9.2. Képzés a biztonsági események kezelésére |

SZ |

X |

- |

X |

Támogató |

X |

|

203. |

9.3. Képzés a biztonsági események kezelésére – Szimulált események |

SZ |

X |

X |

- |

Támogató |

- |

|

204. |

9.4. Képzés a biztonsági események kezelésére – Automatizált képzési környezet |

SZ |

X |

- |

- |

Támogató |

- |

|

205. |

9.5. Biztonsági események kezelésének tesztelése |

SZ |

X |

- |

- |

Támogató |

- |

|

206. |

9.7. Biztonsági események kezelésének tesztelése – Összehangolás a kapcsolódó tervekkel |

SZ |

X |

- |

- |

Támogató |

- |

|

207. |

9.9. Biztonsági események kezelése |

SZ |

X |

X |

X |

Biztosító |

X |

|

208. |

9.10. Biztonsági események kezelése – Automatizált eseménykezelő folyamatok |

SZ |

X |

- |

- |

Támogató |

- |

|

209. |

9.13. Biztonsági események kezelése – Információk korrelációja |

SZ |

X |

- |

- |

Támogató |

- |

|

210. |

9.20. Biztonsági események kezelése – Integrált eseménykezelő csoport |

SZ |

X |

- |

- |

Támogató |

- |

|

211. |

9.25. A biztonsági események nyomonkövetése |

SZ |

X |

- |

X |

Biztosító |

- |

|

212. |

9.26. A biztonsági események nyomonkövetése – Automatizált nyomon követés, adatgyűjtés és elemzés |

SZ |

X |

- |

- |

Támogató |

- |

|

213. |

9.27. A biztonsági események jelentése |

SZ |

X |

- |

X |

Biztosító |

- |

|

214. |

9.28. A biztonsági események jelentése – Automatizált jelentés |

SZ |

X |

- |

- |

Támogató |

- |

|

215. |

9.30. A biztonsági események jelentése – Ellátási lánc koordinációja |

SZ |

X |

- |

- |

Támogató |

- |

|

216. |

9.31. Segítségnyújtás a biztonsági események kezeléséhez |

SZ |

X |

- |

- |

Támogató |

- |

|

217. |

9.32. Segítségnyújtás biztonsági események kezeléséhez – Automatizált támogatás az információk és a támogatás elérhetőségéhez |

SZ |

X |

- |

- |

Támogató |

- |

|

218. |

9.34. Biztonsági eseménykezelési terv |

SZ |

X |

- |

- |

Biztosító |

- |

|

219. |

10.1. Szabályzat és eljárásrendek |

SZ |

X |

X |

- |

Támogató |

- |

|

220. |

10.2. Szabályozott karbantartás |

SZ |

X |

- |

X |

Biztosító |

X |

|

221. |

10.3. Rendszeres karbantartás – Automatizált karbantartási tevékenységek |

SZ |

X |

- |

- |

Támogató |

- |

|

222. |

10.4. Karbantartási eszközök |

SZ |

X |

- |

- |

Támogató |

- |

|

223. |

10.5. Karbantartási eszközök – Eszközök vizsgálata |

SZ |

X |

- |

- |

Támogató |

- |

|

224. |

10.6. Karbantartási eszközök – Adathordozók vizsgálata |

SZ |

X |

- |

- |

Támogató |

- |

|

225. |

10.7. Karbantartási eszközök – Jogosulatlan elszállítás megakadályozása |

SZ |

X |

- |

- |

Támogató |

- |

|

226. |

10.11. Távoli karbantartás |

SZ |

X |

- |

X |

Támogató |

- |

|

227. |

10.13. Távoli karbantartás – Azonos szintű biztonság és adattörlés |

SZ |

X |

- |

- |

Támogató |

- |

|

228. |

10.18. Karbantartó személyek |

SZ |

X |

- |

- |

Támogató |

- |

|

229. |

10.19. Karbantartó személyek – Nem megfelelő ellenőrzöttségű személyek |

SZ |

X |

- |

- |

Támogató |

- |

|

230. |

10.21. Kellő időben történő karbantartás |

SZ |

X |

- |

- |

Támogató |

- |

|

231. |

11.1. Szabályzat és eljárásrendek |

SZ |

X |

X |

- |

Támogató |

- |

|

232. |

11.2. Hozzáférés az adathordozókhoz |

SZ |

X |

- |

X |

Biztosító |

X |

|

233. |

11.3. Adathordozók címkézése |

SZ |

X |

- |

- |

Támogató |

- |

|

234. |

11.4. Adathordozók tárolása |

SZ |

X |

- |

- |

Biztosító |

- |

|

235. |

11.6. Adathordozók szállítása |

SZ |

X |

- |

- |

Biztosító |

- |

|

236. |

11.8. Adathordozók törlése |

SZ |

X |

- |

X |

Biztosító |

- |

|

237. |

11.9. Adathordozók törlése – Felülvizsgálat, jóváhagyás, nyomon követés, dokumentálás és ellenőrzés |

SZ |

X |

- |

X |

Biztosító |

- |

|

238. |

11.10. Adathordozók törlése – Berendezés tesztelése |

SZ |

X |

- |

- |

Támogató |

- |

|

239. |

11.11. Adathordozók törlése – Roncsolásmentes technikák |

SZ |

X |

- |

- |

Támogató |

- |

|

240. |

11.14. Adathordozók használata |

SZ |

X |

X |

X |

Támogató |

- |

|

241. |

12.1. Szabályzat és eljárásrendek |

SZ |

X |

X |

- |

Biztosító |

X |

|

242. |

12.2. A fizikai belépési engedélyek |

SZ |

X |

X |

- |

Biztosító |

- |

|

243. |

12.6. A fizikai belépés ellenőrzése |

SZ |

X |

- |

X |

Biztosító |

X |

|

244. |

12.7. A fizikai belépés ellenőrzése – Rendszer hozzáférés |

SZ |

X |

- |

X |

Támogató |

- |

|

245. |

12.14. Hozzáférés az adatátviteli eszközökhöz és csatornákhoz |

SZ |

X |

- |

X |

Támogató |

- |

|

246. |

12.15. A kimeneti eszközök hozzáférés-ellenőrzése |

SZ |

X |

- |

X |

Támogató |

- |

|

247. |

12.17. A fizikai hozzáférések felügyelete |

SZ |

X |

- |

X |

Biztosító |

X |

|

248. |

12.18. A fizikai hozzáférések felügyelete – Behatolásjelző és megfigyelő berendezések |

SZ |

X |

- |

X |

Támogató |

- |

|

249. |

12.21. A fizikai hozzáférések felügyelete – Rendszerekhez való fizikai hozzáférés-ellenőrzése |

SZ |

X |

- |

- |

Támogató |

- |

|

250. |

12.22. Látogatói hozzáférési naplók |

SZ |

X |

- |

- |

Támogató |

- |

|

251. |

12.23. Látogatói hozzáférési naplók – Nyilvántartások automatizált karbantartása és felülvizsgálata |

SZ |

X |

- |

- |

Támogató |

- |

|

252. |

12.24. Áramellátó berendezések és kábelezés |

SZ |

X |

- |

- |

Támogató |

- |

|

253. |

12.27. Vészkikapcsolás |

SZ |

X |

- |

X |

Támogató |

- |

|

254. |